In einer Welt, in der digitale Bedrohungen allgegenwärtig sind und sich ständig weiterentwickeln, ist eine robuste Netzwerksicherheit keine Option mehr, sondern eine absolute Notwendigkeit. Dieser Artikel beleuchtet die aktuellen Herausforderungen, stellt bewährte Schutzstrategien vor und gibt Ihnen praktische Handlungsempfehlungen an die Hand, um Ihr Netzwerk effektiv zu schützen und die Integrität Ihrer Daten zu gewährleisten.

Netzwerksicherheit: Essenzielle Strategien für den Schutz Ihrer Daten

- Ransomware, KI-gestütztes Phishing und DDoS-Angriffe sind die dominanten Bedrohungen für Unternehmensnetzwerke und private Nutzer.

- Der "Zero Trust"-Ansatz und Secure Access Service Edge (SASE) definieren moderne Sicherheitsarchitekturen neu.

- Die NIS-2-Richtlinie und die DSGVO verschärfen die rechtlichen Anforderungen an die Cybersicherheit und Meldepflichten bei Vorfällen.

- Kleine und mittlere Unternehmen (KMU) sind aufgrund oft begrenzter Ressourcen ein bevorzugtes Ziel von Cyberkriminellen.

- Der Mensch bleibt die erste Verteidigungslinie; regelmäßige Schulungen und klare Richtlinien sind unerlässlich.

Warum Netzwerksicherheit heute wichtiger ist denn je

Die digitale Transformation hat unsere Arbeits- und Lebensweise grundlegend verändert. Mit der Verbreitung von Homeoffice, der zunehmenden Nutzung von Cloud-Diensten und der Integration unzähliger IoT-Geräte in unsere Netzwerke ist die Angriffsfläche für Cyberkriminelle exponentiell gewachsen. Netzwerksicherheit umfasst daher nicht nur den Schutz vor externen Bedrohungen, sondern auch die Absicherung interner Schwachstellen, die Verwaltung von Zugriffsrechten und die Gewährleistung der Datenintegrität und -verfügbarkeit. Es geht darum, eine umfassende Verteidigungsstrategie zu etablieren, die alle potenziellen Einfallstore berücksichtigt.

Die aktuelle Bedrohungslandschaft: Mehr als nur Viren

- Ransomware: Diese Art von Malware verschlüsselt Daten auf Systemen und fordert Lösegeld für deren Freigabe. Die Angriffe werden immer raffinierter, oft verbunden mit der Drohung, gestohlene Daten zu veröffentlichen, falls nicht gezahlt wird. Für Unternehmen kann dies zu massiven Betriebsunterbrechungen und erheblichen finanziellen Verlusten führen.

- KI-gestütztes Phishing und Social Engineering: Angreifer nutzen künstliche Intelligenz, um extrem überzeugende Phishing-E-Mails und Social-Engineering-Taktiken zu entwickeln. Diese Angriffe sind schwer zu erkennen, da sie oft personalisiert sind und menschliche Schwächen gezielt ausnutzen, um Anmeldeinformationen oder sensible Daten zu erbeuten.

- DDoS-Angriffe (Distributed Denial of Service): Hierbei werden Server oder Netzwerke mit einer Flut von Anfragen überlastet, um sie lahmzulegen und Dienste unerreichbar zu machen. Die Intensität und Komplexität dieser Angriffe nehmen stetig zu, was insbesondere für kritische Infrastrukturen und E-Commerce-Plattformen eine ernste Bedrohung darstellt.

- Besondere Gefährdung von KMU: Kleine und mittlere Unternehmen (KMU) sind aufgrund oft begrenzter IT-Ressourcen und fehlender spezialisierter Sicherheitsteams ein bevorzugtes Ziel für Cyberkriminelle. Sie werden häufig als "leichte Beute" angesehen, was die Notwendigkeit robuster Sicherheitsmaßnahmen nochmals unterstreicht.

Von Homeoffice bis IoT: Wie sich die Angriffsfläche Ihres Netzwerks vergrößert hat

Die traditionelle Netzwerkgrenze, die ein Unternehmen einst schützte, ist heute weitgehend verschwunden. Mitarbeiter arbeiten von zu Hause aus, greifen über unsichere private Netzwerke auf Unternehmensressourcen zu und nutzen dabei oft ihre eigenen mobilen Geräte. Gleichzeitig integrieren Unternehmen immer mehr IoT-Geräte von intelligenten Sensoren bis hin zu vernetzten Produktionsanlagen , die oft mit Standardpasswörtern oder unbeachteten Sicherheitslücken ausgeliefert werden. Jedes dieser Geräte, jede Remote-Verbindung stellt ein potenzielles Einfallstor dar, das es zu sichern gilt. Diese dezentrale Struktur erfordert ein Umdenken in der Sicherheitsstrategie.

Die hohen Kosten einer Sicherheitslücke: Finanzielle und rechtliche Konsequenzen

Ein erfolgreicher Cyberangriff kann verheerende Folgen haben, die weit über den direkten Schaden hinausgehen. Finanzielle Auswirkungen umfassen nicht nur die Kosten für die Wiederherstellung von Systemen und Daten, sondern auch den Verlust von Einnahmen durch Betriebsunterbrechungen, mögliche Lösegeldzahlungen und Investitionen in verbesserte Sicherheitsmaßnahmen. Hinzu kommen erhebliche rechtliche Konsequenzen: Verstöße gegen die DSGVO können zu empfindlichen Bußgeldern führen, und die neue NIS-2-Richtlinie verschärft die Anforderungen an die Cybersicherheit und die Meldepflichten bei Vorfällen nochmals drastisch. Nicht zu unterschätzen ist auch der Reputationsverlust, der das Vertrauen von Kunden und Partnern nachhaltig schädigen kann. Als Josef Fischer sehe ich immer wieder, wie Unternehmen nach einem Vorfall jahrelang mit den Nachwirkungen kämpfen.

Grundlegende Schutzmaßnahmen: Das Fundament Ihrer Sicherheit

Bevor man sich mit fortgeschrittenen Sicherheitskonzepten beschäftigt, ist es entscheidend, ein solides Fundament an grundlegenden Schutzmaßnahmen zu legen. Diese sind unverzichtbar und sollten in jedem Netzwerk implementiert sein, unabhängig von seiner Größe oder Komplexität.

Die digitale Wache: Was eine moderne Firewall leisten muss

Eine Firewall ist nach wie vor die erste Verteidigungslinie Ihres Netzwerks. Sie überwacht und filtert den Datenverkehr zwischen Ihrem internen Netzwerk und externen Netzwerken, basierend auf vordefinierten Sicherheitsregeln. Eine moderne Firewall geht jedoch weit über die reine Paketfilterung hinaus. Sie ist ein intelligentes System, das den Datenfluss nicht nur an der Oberfläche, sondern auch in der Tiefe analysiert. Zu den Kernfunktionen einer modernen Firewall gehören:

- Paketfilterung: Überprüfung von IP-Adressen, Ports und Protokollen.

- Stateful Inspection: Überwachung des Verbindungsstatus, um nur legitime Antworten zuzulassen.

- Application Control: Steuerung des Zugriffs auf und die Nutzung von Anwendungen.

- Intrusion Prevention System (IPS): Erkennung und Blockierung bekannter Angriffsmuster.

- VPN-Gateway: Ermöglichung sicherer, verschlüsselter Verbindungen.

- Deep Packet Inspection (DPI): Tiefgehende Analyse des Inhalts von Datenpaketen.

Sichere Tunnel für Ihre Daten: Die unverzichtbare Rolle von VPNs

Virtual Private Networks (VPNs) sind entscheidend für die sichere Datenübertragung, insbesondere in Zeiten von Homeoffice und mobiler Arbeit. Ein VPN erstellt einen verschlüsselten "Tunnel" durch das öffentliche Internet, durch den Ihre Daten sicher und privat übertragen werden. Dies schützt sensible Informationen vor dem Abfangen durch Dritte und ermöglicht es Mitarbeitern, auch von unsicheren Netzwerken aus sicher auf Unternehmensressourcen zuzugreifen. Ich empfehle dringend, für alle externen Zugriffe auf interne Ressourcen ein VPN zu nutzen und dessen Konfiguration regelmäßig zu überprüfen.

Starke Passwörter und darüber hinaus: Authentifizierungsmethoden, die wirklich schützen

Starke, einzigartige Passwörter sind die Basis jeder Zugangssicherheit, doch sie allein reichen heute nicht mehr aus. Viele Angriffe zielen darauf ab, Passwörter zu erraten oder zu stehlen. Deshalb sind fortgeschrittene Authentifizierungsmethoden unerlässlich:

- Multi-Faktor-Authentifizierung (MFA): Hierbei sind mindestens zwei voneinander unabhängige Faktoren zur Verifizierung der Identität erforderlich (z.B. Passwort + Code von einer App oder Fingerabdruck). Dies erhöht die Sicherheit drastisch, selbst wenn ein Passwort kompromittiert wurde.

- Single Sign-On (SSO): Ermöglicht Benutzern den Zugriff auf mehrere, voneinander unabhängige Systeme und Anwendungen mit nur einer einzigen Anmeldung. Dies verbessert nicht nur die Benutzerfreundlichkeit, sondern kann bei richtiger Implementierung auch die Sicherheit erhöhen, indem es die Anzahl der zu verwaltenden Passwörter reduziert.

Immer auf dem neuesten Stand: Warum Patch-Management keine Option, sondern Pflicht ist

Software und Betriebssysteme enthalten fast immer Sicherheitslücken, die von Angreifern ausgenutzt werden können. Hersteller veröffentlichen regelmäßig Patches und Updates, um diese Schwachstellen zu beheben. Ein konsequentes Patch-Management ist daher absolut kritisch. Es stellt sicher, dass alle Systeme von Servern über Workstations bis hin zu Netzwerkgeräten stets auf dem neuesten Stand sind und bekannte Sicherheitslücken geschlossen werden. Das Versäumnis, Updates zeitnah einzuspielen, ist eine der häufigsten Ursachen für erfolgreiche Cyberangriffe. Es ist eine einfache, aber äußerst effektive Maßnahme, die oft unterschätzt wird.

Häufige Einfallstore und wie Sie sie schließen

Um ein Netzwerk effektiv zu schützen, müssen wir die gängigsten Wege kennen, die Angreifer nutzen, um einzudringen. Nur so können wir gezielte Gegenmaßnahmen ergreifen und diese Einfallstore schließen.

Gefahr im Posteingang: Wie Sie fortschrittliche Phishing- und Social-Engineering-Angriffe erkennen

Phishing- und Social-Engineering-Angriffe sind heute raffinierter denn je. KI-gestützte Methoden ermöglichen es Angreifern, personalisierte Nachrichten zu erstellen, die kaum von echten Mitteilungen zu unterscheiden sind. Sie spielen mit Emotionen wie Angst, Neugier oder Dringlichkeit, um Nutzer zur Preisgabe sensibler Informationen oder zum Klicken auf schädliche Links zu bewegen. So erkennen Sie fortschrittliche Angriffe und schützen sich:

- Absender genau prüfen: Achten Sie auf minimale Abweichungen in der E-Mail-Adresse oder im Absendernamen. Hovern Sie über den Namen, um die tatsächliche Adresse zu sehen.

- Links nicht blind anklicken: Fahren Sie mit der Maus über Links, um die tatsächliche Ziel-URL anzuzeigen, bevor Sie klicken. Achten Sie auf verdächtige Domains oder ungewöhnliche Zeichenfolgen.

- Grammatik und Rechtschreibung: Auch wenn KI die Qualität verbessert, können manchmal noch subtile Fehler oder ungewöhnliche Formulierungen Hinweise geben.

- Ungewöhnliche Anfragen: Seien Sie misstrauisch bei E-Mails, die zu sofortigem Handeln auffordern, nach vertraulichen Daten fragen oder unerwartete Anhänge enthalten.

- Verifizierung bei Unsicherheit: Im Zweifelsfall kontaktieren Sie den vermeintlichen Absender über einen bekannten, sicheren Kanal (z.B. telefonisch) und nicht über die in der E-Mail angegebene Kontaktmöglichkeit.

- Melden Sie verdächtige E-Mails: Informieren Sie Ihre IT-Abteilung oder den E-Mail-Provider über verdächtige Nachrichten.

Ransomware: Nicht nur Daten verschlüsseln, sondern Existenzen bedrohen

Ransomware-Angriffe sind eine der größten Bedrohungen für Unternehmen und Einzelpersonen. Sie funktionieren, indem die Malware in ein System eindringt, Daten verschlüsselt und dann ein Lösegeld (meist in Kryptowährungen) für den Entschlüsselungsschlüssel fordert. Die Folgen können von Datenverlust über massive Betriebsunterbrechungen bis hin zur Offenlegung sensibler Informationen reichen. Die wichtigsten Präventionsmaßnahmen sind:

- Regelmäßige Backups: Erstellen Sie regelmäßig Backups Ihrer Daten und speichern Sie diese offline oder in einem isolierten System, damit sie im Falle eines Angriffs nicht ebenfalls verschlüsselt werden können. Testen Sie die Wiederherstellung regelmäßig.

- Endpoint Protection: Nutzen Sie zuverlässige Antivirus- und Anti-Malware-Lösungen auf allen Endgeräten, die auch Ransomware-Schutzfunktionen bieten.

- Patch-Management: Halten Sie alle Systeme und Anwendungen auf dem neuesten Stand, um bekannte Schwachstellen zu schließen.

- Mitarbeiterschulungen: Sensibilisieren Sie Ihre Mitarbeiter für Phishing und andere Social-Engineering-Taktiken, die oft als Einfallstor für Ransomware dienen.

DDoS-Attacken: Wie Sie Ihr Netzwerk vor der Überlastung schützen

Distributed Denial of Service (DDoS)-Angriffe zielen darauf ab, Online-Dienste durch eine massive Überflutung mit Traffic unerreichbar zu machen. Dies kann zu erheblichen Geschäftsverlusten und Reputationsschäden führen. Strategien zur Abwehr umfassen:

- Traffic-Filterung: Einsatz von Firewalls und spezialisierten DDoS-Schutzlösungen, die bösartigen Traffic erkennen und filtern können, bevor er Ihr Netzwerk erreicht.

- Bandbreiten-Reserven: Stellen Sie sicher, dass Ihre Internetverbindung über ausreichende Bandbreite verfügt, um auch erhöhten Traffic-Aufkommen standzuhalten.

- DDoS-Schutzdienste: Viele Cloud-Anbieter und spezialisierte Dienstleister bieten DDoS-Schutz als Service an, der den Traffic bereits vor Ihrem Netzwerk analysiert und bereinigt.

- Content Delivery Networks (CDNs): CDNs können den Traffic auf mehrere Server verteilen und so die Last im Falle eines Angriffs mindern.

Unsichere WLAN-Konfigurationen: Ein oft übersehenes Risiko

Drahtlose Netzwerke sind bequem, können aber bei unsachgemäßer Konfiguration zu einem erheblichen Sicherheitsrisiko werden. Ein offenes oder schlecht gesichertes WLAN ist eine Einladung für Angreifer. Best Practices für die Absicherung Ihres WLANs:

- Starke Verschlüsselung: Verwenden Sie immer WPA3 oder mindestens WPA2 (AES) als Verschlüsselungsstandard. Vermeiden Sie WEP oder WPA (TKIP).

- Starkes und einzigartiges Passwort: Ändern Sie das Standardpasswort Ihres Routers sofort und verwenden Sie ein langes, komplexes Passwort für Ihr WLAN.

- Gastnetzwerke: Richten Sie ein separates Gastnetzwerk ein, das vom Hauptnetzwerk isoliert ist. So können Besucher das Internet nutzen, ohne Zugriff auf Ihre internen Ressourcen zu haben.

- SSID-Broadcast deaktivieren (optional): Das Verbergen des Netzwerknamens (SSID) ist keine Sicherheitsmaßnahme, kann aber die Auffindbarkeit für Gelegenheitsnutzer erschweren.

- Regelmäßige Firmware-Updates: Halten Sie die Firmware Ihres Routers immer auf dem neuesten Stand, um Sicherheitslücken zu schließen.

- Deaktivieren Sie WPS: Wi-Fi Protected Setup (WPS) kann eine Schwachstelle darstellen und sollte deaktiviert werden.

Maximale Sicherheit: Fortgeschrittene Strategien und Technologien

Um den heutigen komplexen Bedrohungen zu begegnen, reichen grundlegende Maßnahmen oft nicht mehr aus. Fortgeschrittene Strategien und Technologien sind notwendig, um ein Höchstmaß an Netzwerksicherheit zu gewährleisten und eine proaktive Verteidigung aufzubauen.

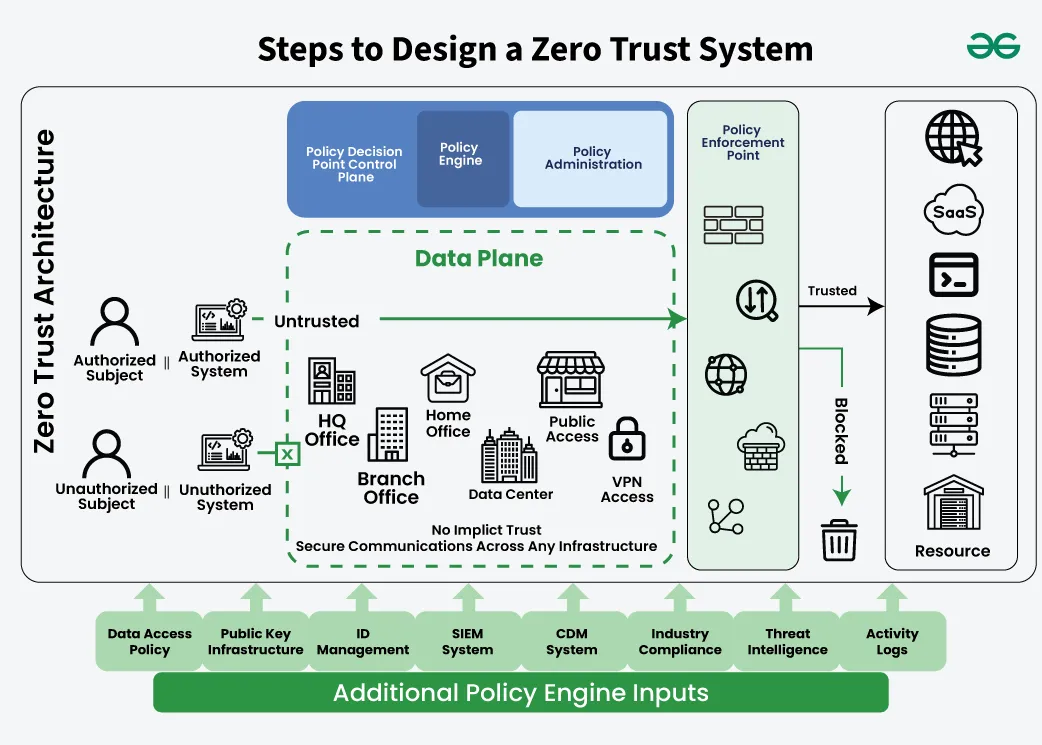

Das "Zero Trust"-Prinzip: Warum Sie niemandem im Netzwerk vertrauen sollten

Das "Zero Trust"-Prinzip ist ein revolutionärer Ansatz in der Cybersicherheit, der auf dem Grundsatz "Vertraue niemals, überprüfe immer" basiert. Im Gegensatz zu traditionellen Modellen, die internen Nutzern und Geräten standardmäßig vertrauen, geht Zero Trust davon aus, dass jede Zugriffsanfrage egal ob von innerhalb oder außerhalb des Netzwerks potenziell bösartig sein könnte. Jeder Nutzer und jedes Gerät muss sich bei jedem Zugriff auf Ressourcen neu authentifizieren und autorisieren. Dies hat tiefgreifende Auswirkungen auf die Netzwerkarchitektur und die Zugriffsverwaltung, da es die Angriffsfläche minimiert und die laterale Bewegung von Angreifern im Falle eines Einbruchs erheblich erschwert. Aus meiner Sicht ist Zero Trust der Goldstandard für moderne Netzwerksicherheit.

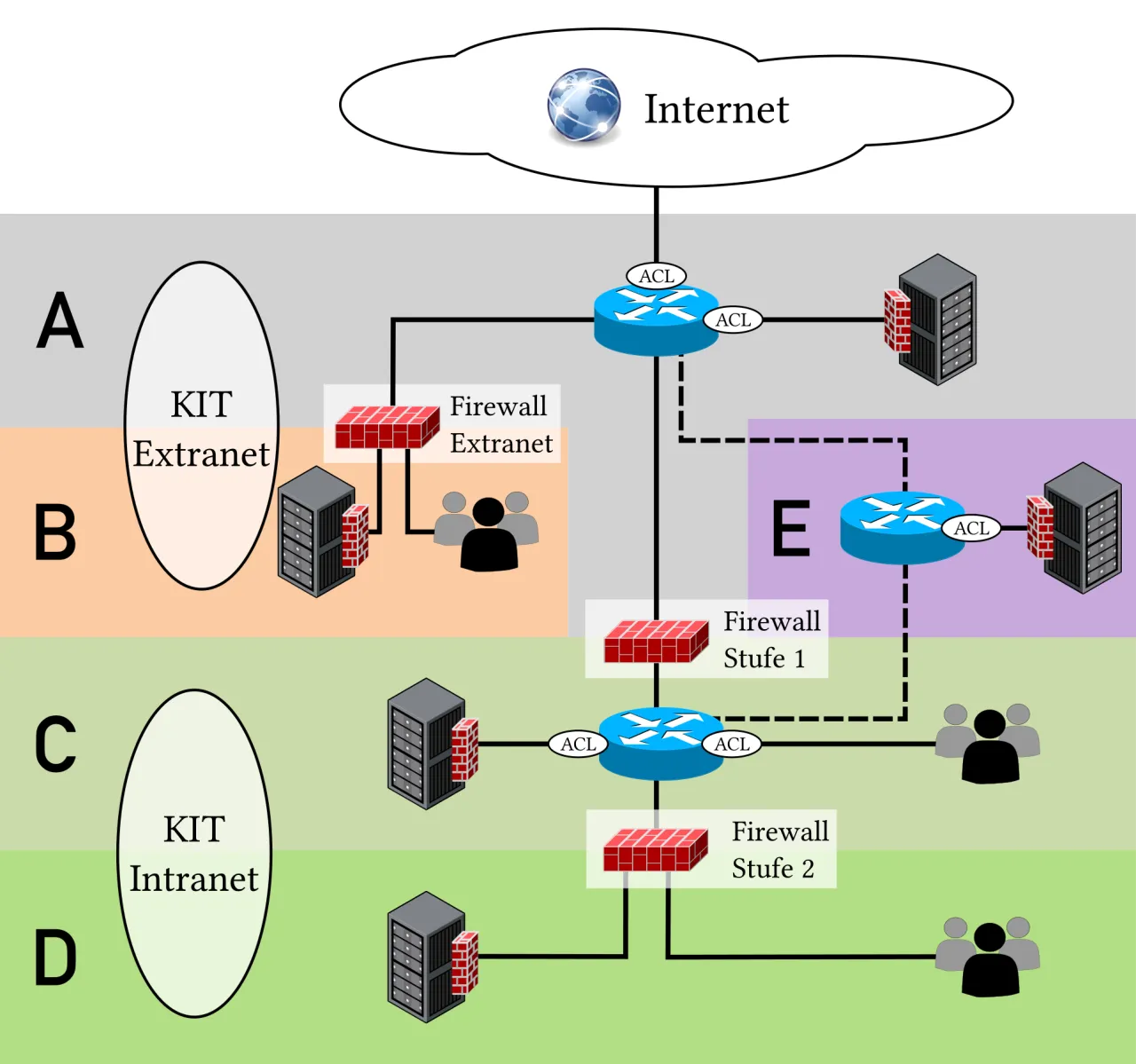

Netzwerksegmentierung: Angreifer isolieren und Schäden minimieren

Netzwerksegmentierung bedeutet, ein großes Netzwerk in kleinere, isolierte Segmente oder Zonen zu unterteilen. Jedes Segment hat seine eigenen Sicherheitsrichtlinien und Zugriffsregeln. Im Falle eines Sicherheitsvorfalls in einem Segment kann die Ausbreitung des Angriffs auf andere Teile des Netzwerks effektiv begrenzt werden. Dies erschwert Angreifern die laterale Bewegung und den Zugriff auf kritische Systeme oder Daten. Beispielsweise könnten IoT-Geräte in einem separaten Segment betrieben werden, isoliert von sensiblen Unternehmensdaten.

IDS/IPS-Systeme: Die intelligenten Alarmanlagen für Ihren Datenverkehr

Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) sind wie die Alarmanlagen Ihres Netzwerks. Ein IDS überwacht den Netzwerkverkehr auf verdächtige Aktivitäten oder bekannte Angriffsmuster und alarmiert bei Erkennung. Ein IPS geht einen Schritt weiter: Es erkennt nicht nur Bedrohungen, sondern blockiert sie auch aktiv in Echtzeit, bevor sie Schaden anrichten können. Diese Systeme sind entscheidend, um auf sich entwickelnde Bedrohungen schnell reagieren und Ihr Netzwerk proaktiv schützen zu können.

SASE (Secure Access Service Edge): Die Zukunft der Cloud- und Netzwerksicherheit

SASE (Secure Access Service Edge) ist ein aufstrebendes Sicherheitskonzept, das Netzwerk- und Sicherheitsdienste in einer einzigen, cloudbasierten Plattform zusammenführt. Es kombiniert Funktionen wie SD-WAN, Firewalls as a Service (FWaaS), Secure Web Gateways (SWG), Cloud Access Security Brokers (CASB) und Zero Trust Network Access (ZTNA). SASE ist besonders relevant für moderne, verteilte Unternehmensumgebungen mit vielen Remote-Mitarbeitern und Cloud-Anwendungen, da es eine konsistente und umfassende Sicherheitspolitik über alle Standorte und Nutzer hinweg gewährleistet, unabhängig davon, wo sie sich befinden oder welche Ressourcen sie nutzen.

Der Faktor Mensch: Mitarbeiter als erste Verteidigungslinie

Technologie allein kann ein Netzwerk nicht vollständig schützen. Der Mensch ist und bleibt das schwächste Glied in der Sicherheitskette aber auch die erste und oft wichtigste Verteidigungslinie. Eine umfassende Sicherheitsstrategie muss daher den Faktor Mensch aktiv einbeziehen und stärken.

Warum Sicherheitsschulungen die beste Investition sind

Regelmäßige und interaktive Sicherheitsschulungen für Mitarbeiter sind eine der effektivsten Maßnahmen, um die Widerstandsfähigkeit eines Unternehmens gegen Cyberangriffe zu erhöhen. Sie schärfen das Bewusstsein für aktuelle Bedrohungen wie Phishing, Social Engineering oder Ransomware und vermitteln praktische Fähigkeiten, wie man diese erkennt und richtig darauf reagiert. Ein gut geschulter Mitarbeiter kann einen Angriff bereits im Ansatz erkennen und abwehren, bevor er Schaden anrichten kann. Dies minimiert das Risiko menschlicher Fehler und stärkt die gesamte Sicherheitslage. Ich kann aus Erfahrung sagen, dass die Investition in Schulungen sich immer auszahlt.

Klare Richtlinien schaffen: Was jeder Mitarbeiter wissen und tun muss

Neben Schulungen sind klare, verständliche und durchsetzbare Sicherheitsrichtlinien unerlässlich. Diese Richtlinien sollten definieren, wie Mitarbeiter mit sensiblen Daten umgehen, welche Passwörter sie verwenden müssen, wie sie externe Geräte anschließen dürfen und wie sie sich bei einem vermuteten Sicherheitsvorfall verhalten sollen. Es ist wichtig, dass diese Richtlinien nicht nur existieren, sondern auch regelmäßig kommuniziert und von allen Mitarbeitern verstanden und befolgt werden. Sie schaffen einen verbindlichen Rahmen für sicheres Verhalten im digitalen Raum.

Simulationen und Tests: Wie Sie die Wachsamkeit Ihres Teams trainieren

Theorie ist gut, Praxis ist besser. Um die Wirksamkeit von Schulungen und Richtlinien zu überprüfen und die Wachsamkeit der Mitarbeiter zu trainieren, sind regelmäßige Simulationen und Tests von großem Wert. Dazu gehören beispielsweise simulierte Phishing-Angriffe, die Mitarbeitern helfen, echte Bedrohungen besser zu erkennen. Auch das Testen der Reaktion auf andere simulierte Sicherheitsvorfälle kann wertvolle Erkenntnisse liefern und die Reaktionsfähigkeit des Teams verbessern. Solche Übungen helfen, Schwachstellen in Prozessen oder im Bewusstsein der Mitarbeiter aufzudecken und gezielt nachzubessern.

Lesen Sie auch: Nie wieder einsam? Soziale Netzwerke für Senioren entdecken

Gesetzliche Anforderungen: NIS-2 und DSGVO für Ihr Netzwerk

Die Einhaltung gesetzlicher Vorschriften ist ein weiterer, nicht zu unterschätzender Aspekt der Netzwerksicherheit. Zwei besonders relevante Regelwerke sind die NIS-2-Richtlinie und die Datenschutz-Grundverordnung (DSGVO), die erhebliche Auswirkungen auf Unternehmen haben.

Sind Sie von der NIS-2-Richtlinie betroffen? Eine Checkliste

Die NIS-2-Richtlinie (Network and Information Security Directive 2) der EU zielt darauf ab, das Cybersicherheitsniveau in der gesamten Union zu erhöhen. Sie erweitert den Kreis der betroffenen Unternehmen und Sektoren erheblich und verschärft die Anforderungen an das Risikomanagement und die Meldepflichten bei Sicherheitsvorfällen. Eine kurze Checkliste zur Selbsteinschätzung der Betroffenheit:

- Sind Sie in einem der Sektoren tätig, die als "wesentlich" (z.B. Energie, Verkehr, Bankwesen, Gesundheitswesen, digitale Infrastruktur) oder "wichtig" (z.B. Post- und Kurierdienste, Abfallwirtschaft, Lebensmittel, digitale Anbieter) eingestuft werden?

- Haben Sie mindestens 50 Mitarbeiter oder einen Jahresumsatz/eine Jahresbilanz von mindestens 10 Millionen Euro?

- Sind Sie ein alleiniger Anbieter eines Dienstes, der für die Aufrechterhaltung kritischer gesellschaftlicher oder wirtschaftlicher Aktivitäten von entscheidender Bedeutung ist?

Wenn Sie eine dieser Fragen mit Ja beantworten, ist es wahrscheinlich, dass Ihr Unternehmen von NIS-2 betroffen ist und Sie die strengeren Cybersicherheitsanforderungen erfüllen müssen. Dies kann umfangreiche Anpassungen Ihrer Netzwerksicherheitsstrategie erfordern.

Datenschutz durch Technik: Wie Netzwerksicherheit die DSGVO-Compliance unterstützt

Die Datenschutz-Grundverordnung (DSGVO) verpflichtet Unternehmen zum Schutz personenbezogener Daten. Eine robuste Netzwerksicherheit ist hierfür eine grundlegende technische und organisatorische Maßnahme. Durch die Implementierung starker Firewalls, Verschlüsselung, Zugriffskontrollen und regelmäßiger Sicherheitsaudits stellen Sie sicher, dass personenbezogene Daten vor unbefugtem Zugriff, Verlust oder Manipulation geschützt sind. Eine Verletzung der Netzwerksicherheit führt fast immer auch zu einer Datenschutzverletzung, die empfindliche Bußgelder nach sich ziehen kann. Daher ist eine Investition in Netzwerksicherheit immer auch eine Investition in die DSGVO-Compliance.

Meldepflichten im Ernstfall: Richtig handeln bei einem Sicherheitsvorfall

Sollte es trotz aller Vorsichtsmaßnahmen zu einem Sicherheitsvorfall kommen, ist schnelles und korrektes Handeln entscheidend. Sowohl die DSGVO als auch die NIS-2-Richtlinie sehen strenge Meldepflichten vor. Gemäß DSGVO müssen Datenschutzverletzungen, die ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen darstellen, innerhalb von 72 Stunden an die zuständige Aufsichtsbehörde gemeldet werden. Die NIS-2-Richtlinie verschärft diese Fristen und Anforderungen für betroffene Unternehmen nochmals. Ein gut durchdachter Incident-Response-Plan, der klare Schritte für die Erkennung, Eindämmung, Analyse und Meldung von Vorfällen definiert, ist daher unerlässlich. Er hilft, im Ernstfall strukturiert vorzugehen und rechtliche Konsequenzen zu minimieren.