In einer Zeit, in der unsere digitalen Spuren immer länger und sichtbarer werden, wächst das Bedürfnis nach Schutz der Privatsphäre im Internet. Dieser Artikel beleuchtet das Tor-Netzwerk ein mächtiges Werkzeug für Anonymität und Sicherheit online und bietet Ihnen eine umfassende Anleitung, wie Sie es sicher und legal nutzen können. Wenn Sie sich für digitale Selbstbestimmung interessieren oder einfach nur Ihre Online-Privatsphäre stärken möchten, sind Sie hier genau richtig.

Anonymität und Schutz der Privatsphäre So nutzen Sie das Tor-Netzwerk sicher und legal

- Tor schützt die Online-Anonymität durch "Onion Routing" über drei verschlüsselte Relays.

- Die Nutzung des Tor-Netzwerks und des Tor Browsers ist in Deutschland legal.

- Der Tor Browser ist die einfachste und sicherste Methode, um auf das Netzwerk zuzugreifen.

- Wichtig ist, stets HTTPS zu verwenden und keine persönlichen Daten preiszugeben, um Risiken zu minimieren.

- Tor eignet sich hervorragend zur Umgehung von Zensur und zum Schutz sensibler Kommunikation, bietet aber keine absolute Sicherheit.

- Im Vergleich zu VPNs bietet Tor höhere Anonymität, ist jedoch langsamer und nicht für alle Zwecke geeignet.

Warum digitale Anonymität heute unverzichtbar ist

Die digitale Welt, in der wir uns täglich bewegen, ist zu einem riesigen Datensammler geworden. Unternehmen, Werbenetzwerke und sogar staatliche Akteure verfolgen unsere Online-Aktivitäten, analysieren unser Verhalten und erstellen detaillierte Profile von uns. Diese Daten werden für gezielte Werbung, aber auch für weniger transparente Zwecke genutzt, die unsere Privatsphäre massiv beeinträchtigen können. Ich sehe es als unsere Pflicht an, uns dieser Realität bewusst zu werden und aktiv Maßnahmen zu ergreifen, um unsere digitalen Spuren zu minimieren.

In diesem Kontext wird Anonymität im Internet nicht zu einem Luxus, sondern zu einem grundlegenden Recht und einem wichtigen Werkzeug zur Selbstverteidigung. Das Tor-Netzwerk bietet hier eine der stärksten Lösungen, um die eigene Identität und Online-Aktivitäten vor neugierigen Blicken zu schützen. Es ermöglicht uns, wieder mehr Kontrolle über unsere Daten zu gewinnen und uns freier im Netz zu bewegen, ohne ständig überwacht zu werden.

Das Tor-Netzwerk verstehen: Wie funktioniert Onion Routing?

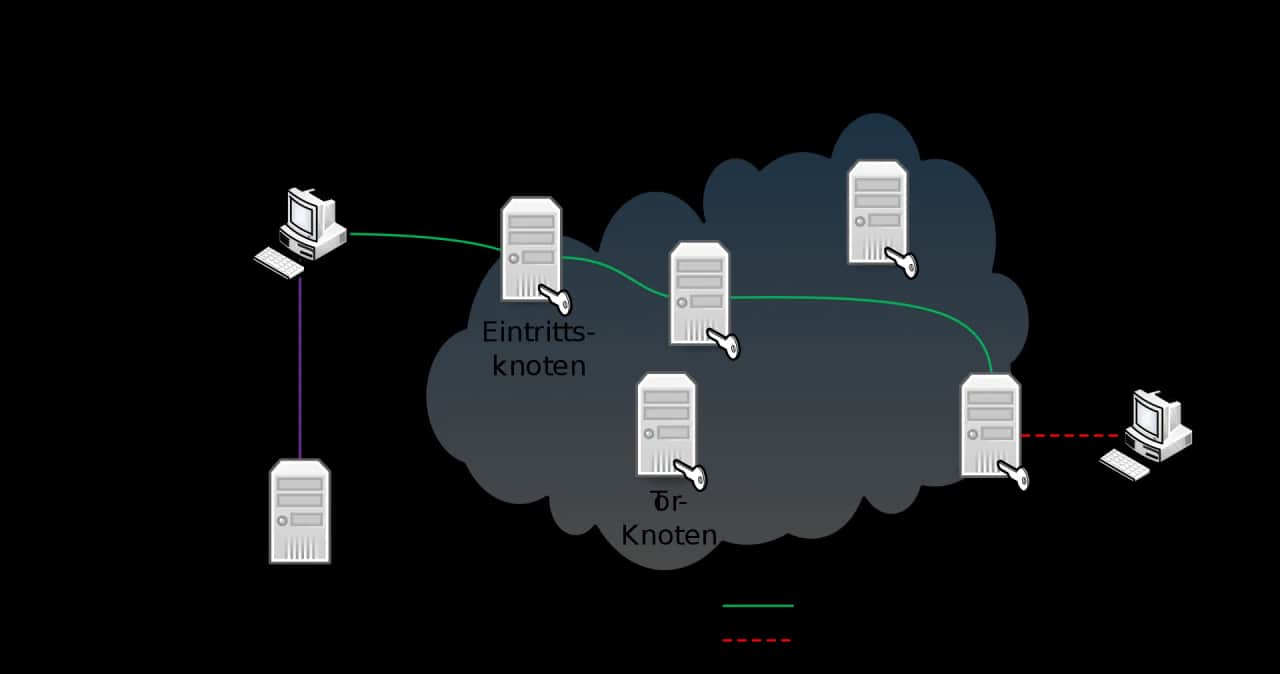

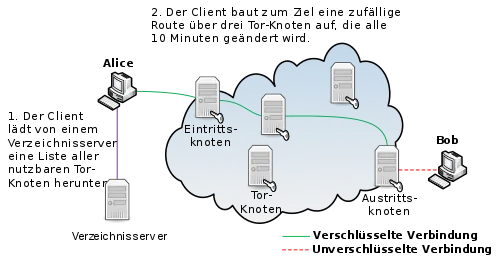

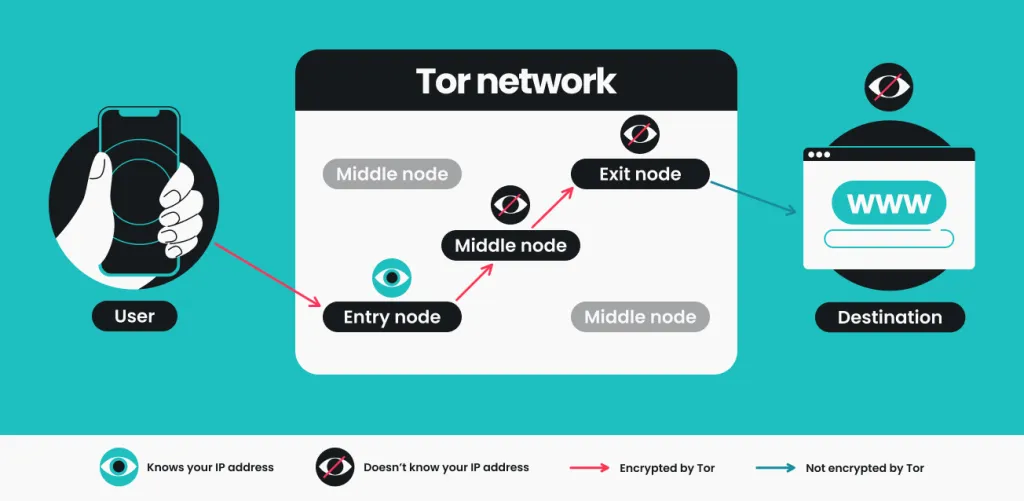

Das Herzstück des Tor-Netzwerks ist das sogenannte "Onion Routing" ein cleveres System, das den Datenverkehr schichtweise verschlüsselt und über mehrere Server leitet, ähnlich den Schichten einer Zwiebel. Wenn Sie den Tor Browser nutzen, wird Ihre Anfrage nicht direkt an das Ziel gesendet. Stattdessen wird sie mehrfach verschlüsselt und durchläuft mindestens drei zufällig ausgewählte Relays (Server) im Tor-Netzwerk, die von Freiwilligen auf der ganzen Welt betrieben werden.

Jedes dieser Relays entschlüsselt nur eine Schicht der Verschlüsselung, um das nächste Ziel in der Kette zu erfahren. Dadurch kennt kein einzelnes Relay sowohl Ihre ursprüngliche IP-Adresse als auch das endgültige Ziel Ihrer Anfrage. Der letzte Server in dieser Kette, der sogenannte Exit Node, ist der einzige, der die letzte Verschlüsselungsschicht entfernt und Ihre Anfrage an die Zielwebsite sendet. Für die Zielwebsite sieht es so aus, als käme die Anfrage vom Exit Node, wodurch Ihre tatsächliche IP-Adresse verborgen bleibt. Dieses Prinzip macht es extrem schwierig, den Ursprung einer Verbindung zurückzuverfolgen.

- Verschlüsselung: Ihre Anfrage wird dreifach verschlüsselt, wobei jede Schicht für ein bestimmtes Relay bestimmt ist.

- Eintrittsknoten (Entry Node): Der erste Relay entschlüsselt die äußere Schicht, kennt Ihre IP-Adresse, aber nicht das endgültige Ziel. Er leitet die Anfrage an den mittleren Relay weiter.

- Mittlerer Knoten (Middle Relay): Dieser Relay entschlüsselt die nächste Schicht, kennt weder Ihre IP-Adresse noch das endgültige Ziel. Er leitet die Anfrage an den Exit Node weiter.

- Ausgangsknoten (Exit Node): Der letzte Relay entschlüsselt die innerste Schicht, kennt das endgültige Ziel, aber nicht Ihre IP-Adresse. Er sendet die Anfrage an die Zielwebsite und empfängt die Antwort, die dann den gleichen verschlüsselten Weg zurücknimmt.

Der Unterschied zwischen Tor, dem Darknet und dem Deep Web

Oft werden die Begriffe Tor, Darknet und Deep Web fälschlicherweise synonym verwendet. Es ist wichtig, hier Klarheit zu schaffen: Das Tor-Netzwerk ist die Technologie, die Anonymität ermöglicht. Es ist ein Overlay-Netzwerk, das sowohl den Zugriff auf das reguläre Internet (Clear Web) als auch auf spezielle, nur über Tor erreichbare Websites mit der Endung ".onion" ermöglicht. Diese ".onion"-Seiten sind Teil des Darknets, einem kleinen Teil des Deep Web. Das Deep Web wiederum umfasst alle Inhalte im Internet, die nicht von Suchmaschinen indexiert werden dazu gehören Datenbanken, passwortgeschützte Bereiche oder dynamisch generierte Seiten. Der Großteil des Deep Web ist völlig harmlos und legal. Das Darknet hingegen ist der Teil des Deep Web, der absichtlich verborgen ist und oft mit illegalen Aktivitäten in Verbindung gebracht wird, aber auch legitime Zwecke wie den Schutz von Whistleblowern erfüllt.

Sicher starten: Ihre ersten Schritte im Tor-Netzwerk

Der einfachste und sicherste Weg, das Tor-Netzwerk zu nutzen, ist der Tor Browser. Es handelt sich um eine speziell angepasste Version von Mozilla Firefox, die bereits alle notwendigen Konfigurationen enthält, um Ihren Datenverkehr anonym über das Tor-Netzwerk zu leiten. Ich empfehle dringend, ausschließlich den offiziellen Tor Browser zu verwenden und keine anderen Browser mit Tor-Proxies zu konfigurieren, da dies zu Sicherheitslücken führen kann.

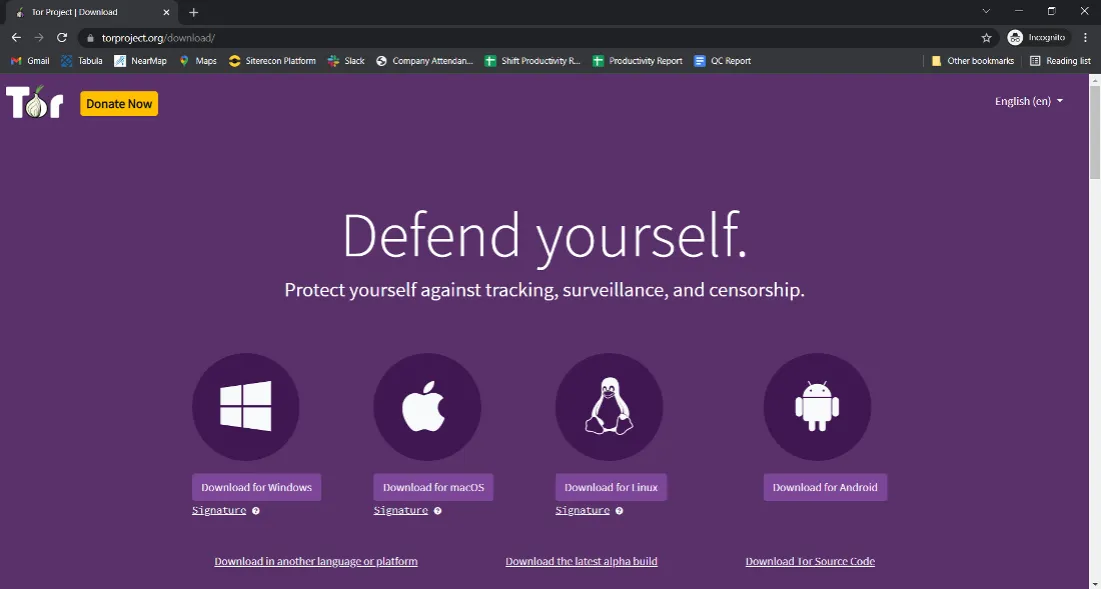

- Download: Besuchen Sie die offizielle Website des Tor Project unter www.torproject.org. Achten Sie darauf, dass Sie die echte Seite besuchen, um keine manipulierte Version herunterzuladen.

- Installation: Laden Sie die Version für Ihr Betriebssystem (Windows, macOS, Linux, Android) herunter. Die Installation ist denkbar einfach: Unter Windows und macOS ist es meist eine ausführbare Datei, die Sie in Ihren Anwendungen-Ordner ziehen oder direkt starten können.

- Starten und Verbinden: Nach der Installation starten Sie den Tor Browser. Beim ersten Start wird Ihnen angeboten, sich direkt mit dem Tor-Netzwerk zu verbinden. Klicken Sie auf "Verbinden". Der Browser baut dann automatisch eine Verbindung zu den Tor-Relays auf. Dieser Vorgang kann einige Sekunden bis zu einer Minute dauern.

- Nutzung: Sobald die Verbindung hergestellt ist, öffnet sich der Browser und Sie können wie gewohnt im Internet surfen. Ihr gesamter Verkehr durch diesen Browser wird nun über das Tor-Netzwerk geleitet.

Es ist wichtig zu verstehen, dass der Tor Browser so konzipiert ist, dass er Ihre Anonymität schützt. Das bedeutet, dass bestimmte Funktionen, die in normalen Browsern üblich sind (z.B. Cookies, JavaScript in bestimmten Kontexten), standardmäßig eingeschränkt oder deaktiviert sind, um potenzielle Deanonymisierungsrisiken zu minimieren.

Sicherheitsstufen im Tor Browser: Welche ist die richtige für Sie?

Der Tor Browser bietet verschiedene Sicherheitsstufen, die Sie an Ihre Bedürfnisse anpassen können. Diese Einstellungen beeinflussen, welche Web-Inhalte geladen werden dürfen und wie hoch das Risiko einer Deanonymisierung ist. Sie finden die Einstellungen über das Zwiebel-Symbol oben links im Browserfenster unter "Sicherheitseinstellungen".

- Standard (Standard): Dies ist die Standardeinstellung und bietet ein gutes Gleichgewicht zwischen Sicherheit und Funktionalität. Alle Tor Browser-Funktionen sind aktiviert. Ich empfehle diese Stufe für die meisten Nutzer und Anwendungsfälle.

- Sicherer (Safer): Diese Stufe deaktiviert JavaScript auf allen Nicht-HTTPS-Websites und einige Schriftarten und mathematische Symbole. Audio- und Videodateien werden nur abgespielt, wenn Sie darauf klicken. Dies erhöht die Sicherheit, kann aber die Funktionalität einiger Websites einschränken.

- Am Sichersten (Safest): Dies ist die restriktivste Stufe. JavaScript ist auf allen Websites standardmäßig deaktiviert, und viele Schriftarten, Symbole und Bilder werden blockiert. Medien (Audio/Video) werden nur nach Klick abgespielt. Diese Einstellung bietet die höchste Anonymität und den besten Schutz vor komplexen Angriffen, macht aber viele Websites unbenutzbar. Ich rate dazu, diese Stufe nur zu wählen, wenn Sie maximale Sicherheit benötigen und bereit sind, erhebliche Einschränkungen in Kauf zu nehmen.

Legalität und Sicherheit: Was Sie über Tor in Deutschland wissen müssen

Die rechtliche Grauzone: Was erlaubt ist und wo die Grenzen liegen

Eine der häufigsten Fragen, die mir gestellt werden, betrifft die Legalität der Tor-Nutzung in Deutschland. Hier kann ich Entwarnung geben: Die reine Nutzung des Tor-Netzwerks und des Tor Browsers ist in Deutschland legal. Es gibt kein Gesetz, das die Anonymisierung Ihrer Internetverbindung verbietet. Jeder hat das Recht, seine Privatsphäre zu schützen. Allerdings bedeutet Anonymität nicht Straffreiheit. Illegale Handlungen, die unter dem Schutz der Anonymität des Tor-Netzwerks durchgeführt werden sei es der Handel mit Drogen, der Zugriff auf kinderpornografische Inhalte oder Urheberrechtsverletzungen bleiben selbstverständlich strafbar. Deutsche Behörden, insbesondere das Bundeskriminalamt (BKA), beobachten die Aktivitäten im Tor-Netzwerk sehr genau und verfügen über zunehmend ausgefeilte Methoden, um Kriminelle auch dort zu identifizieren und zu verfolgen.

Potenzielle Risiken: Wie Sie sich vor bösartigen Exit-Nodes und anderen Gefahren schützen

Obwohl Tor ein hohes Maß an Anonymität bietet, ist es wichtig, sich der potenziellen Risiken bewusst zu sein und entsprechende Vorsichtsmaßnahmen zu treffen. Keine Technologie ist absolut sicher, und auch Tor hat seine Schwachstellen:

- Bösartige Exit Nodes: Ein Betreiber eines Exit Nodes könnte theoretisch den unverschlüsselten Datenverkehr, der durch seinen Server läuft, mitlesen. Dies ist der kritischste Punkt im Tor-Netzwerk. Schutzmaßnahme: Nutzen Sie immer HTTPS (erkennbar am Schloss-Symbol in der Adressleiste) für alle Websites, die Sie besuchen. HTTPS verschlüsselt die Verbindung zwischen dem Exit Node und der Zielwebsite, sodass selbst ein bösartiger Exit Node Ihre Daten nicht einsehen kann.

- Browser-Schwachstellen: Obwohl der Tor Browser gehärtet ist, könnten theoretisch Zero-Day-Exploits (unbekannte Sicherheitslücken) in der Browser-Software zur Deanonymisierung führen. Schutzmaßnahme: Halten Sie den Tor Browser immer auf dem neuesten Stand. Das Tor Project veröffentlicht regelmäßig Updates, die Sicherheitslücken schließen.

- Benutzerfehler (Doppelklick-Effekt): Das Herunterladen von Torrents über Tor oder die Verwendung von Browser-Plugins (außer den standardmäßig integrierten) kann Ihre Anonymität gefährden. Auch das Einloggen in persönliche Konten, die Sie normalerweise ohne Tor nutzen, kann Ihre Identität preisgeben. Schutzmaßnahme: Vermeiden Sie Torrenting über Tor. Deaktivieren Sie alle unnötigen Plugins und Skripte. Verwenden Sie den Tor Browser nicht für Aktivitäten, bei denen Sie sich mit Ihrer echten Identität anmelden.

- Korrelationsangriffe: Dies ist ein komplexer Angriff, bei dem ein Angreifer, der sowohl den Datenverkehr an Ihrem Internetanschluss als auch an einem Exit Node überwachen kann, versuchen könnte, Muster zu erkennen und Ihre Verbindung zu deanonymisieren. Dies erfordert jedoch erhebliche Ressourcen und ist für den Durchschnittsnutzer unwahrscheinlich. Schutzmaßnahme: Eine Kombination aus Tor und einem vertrauenswürdigen VPN (Tor-over-VPN) kann die Erkennung Ihrer Tor-Nutzung durch Ihren ISP erschweren.

Wann Tor wirklich hilft: Sinnvolle Anwendungsbereiche

Für Journalisten, Aktivisten und Whistleblower: Schutz sensibler Kommunikation

Für Menschen, die in politisch sensiblen Umfeldern arbeiten oder brisante Informationen recherchieren, ist Tor ein unverzichtbares Werkzeug. Journalisten können damit anonym Quellen kontaktieren und recherchieren, ohne ihre eigene Identität oder die ihrer Informanten zu gefährden. Aktivisten in repressiven Regimen nutzen Tor, um sich zu organisieren und zu kommunizieren, ohne von staatlichen Überwachungsmaßnahmen erfasst zu werden. Und Whistleblower können sensible Dokumente sicher und anonym übermitteln, was ihre persönliche Sicherheit schützt und die Veröffentlichung wichtiger Wahrheiten ermöglicht. Hier sehe ich einen der größten Werte von Tor für die Gesellschaft.

Für den Alltag: Wie Sie Tracking durch Werbenetzwerke effektiv verhindern

Auch für den "normalen" Internetnutzer bietet Tor erhebliche Vorteile im Alltag. Es schützt effektiv vor dem allgegenwärtigen Tracking durch Werbenetzwerke, Datenbroker und sogar Ihren Internetdienstanbieter (ISP). Wenn Sie Tor nutzen, ist es für diese Akteure wesentlich schwieriger, ein Profil Ihrer Online-Aktivitäten zu erstellen. Sie können ungestört recherchieren, Preise vergleichen oder einfach nur surfen, ohne dass Ihre Interessen und Gewohnheiten ständig analysiert und monetarisiert werden. Es ist ein einfacher Weg, ein Stück digitale Souveränität zurückzugewinnen.

Zensur umgehen: Freier Zugang zu Informationen weltweit

In vielen Ländern der Welt ist der Zugang zum Internet stark eingeschränkt. Regierungen blockieren soziale Medien, Nachrichtenwebsites oder politische Inhalte, um die Informationsfreiheit ihrer Bürger zu kontrollieren. Tor bietet hier eine entscheidende Möglichkeit, diese Zensur zu umgehen. Indem der Datenverkehr über Server in anderen Ländern geleitet wird, können Nutzer in zensierten Regionen auf blockierte Inhalte zugreifen und sich frei informieren. Dies ist ein mächtiges Werkzeug für die Meinungsfreiheit und den Zugang zu Wissen, das ich persönlich sehr schätze.

Tor oder VPN? Die richtige Wahl für Ihre Bedürfnisse

Die Frage, ob man Tor oder ein VPN nutzen sollte, kommt häufig auf. Beide Technologien dienen dem Schutz der Privatsphäre, verfolgen aber unterschiedliche Ansätze und bieten verschiedene Vorteile. Es ist wichtig, die Unterschiede zu verstehen, um die richtige Wahl für Ihre spezifischen Bedürfnisse zu treffen.

| Merkmal | Tor | VPN |

|---|---|---|

| Dezentralisierung | Dezentralisiert, von Freiwilligen betrieben | Zentralisiert, einem Anbieter wird vertraut |

| Datenfluss | Über mindestens drei zufällig ausgewählte Relays | Über einen einzigen Server des VPN-Anbieters |

| Geschwindigkeit | Deutlich langsamer aufgrund der Mehrfachverschlüsselung und Umleitung | In der Regel schneller, da nur ein Server involviert ist |

| Primärer Zweck | Maximale Anonymität, Schutz vor Überwachung und Zensur | Verschlüsselung der Verbindung, Umgehung von Geoblocking, Schutz im öffentlichen WLAN |

| Kosten | Kostenlos | Meist kostenpflichtig (Abonnement) |

| Vertrauen | Kein Vertrauen in einen einzelnen Akteur nötig | Vertrauen in den VPN-Anbieter erforderlich (No-Log-Policy) |

Tor-over-VPN: Macht die Kombination beider Technologien Sinn?

Manchmal stellt sich die Frage, ob eine Kombination aus Tor und einem VPN sinnvoll ist das sogenannte "Tor-over-VPN". Ja, diese Kombination kann in bestimmten Szenarien durchaus Sinn ergeben. Wenn Sie zuerst eine VPN-Verbindung herstellen und sich dann über den Tor Browser mit dem Tor-Netzwerk verbinden, sieht Ihr Internetdienstanbieter (ISP) nur, dass Sie eine VPN-Verbindung nutzen, nicht aber, dass Sie Tor verwenden. Dies kann nützlich sein, wenn Sie in einem Land leben, in dem die Nutzung von Tor selbst verdächtig ist oder blockiert wird. Es erhöht die Sicherheit, indem es eine zusätzliche Verschlüsselungsebene hinzufügt und die Erkennung Ihrer Tor-Nutzung erschwert. Bedenken Sie jedoch, dass dies die Verbindungsgeschwindigkeit weiter reduziert.

Eine klare Entscheidungshilfe: Wann Sie Tor, ein VPN oder beides nutzen sollten

Die Wahl des richtigen Tools hängt stark von Ihren individuellen Anforderungen ab. Hier ist eine kleine Entscheidungshilfe:

- Maximale Anonymität und Zensurumgehung: Wenn Ihr Hauptziel maximale Anonymität ist, Sie Zensur umgehen müssen oder sensible Recherchen durchführen, dann ist Tor die beste Wahl. Die Geschwindigkeit ist hier zweitrangig.

- Sicheres Surfen im öffentlichen WLAN, Geoblocking umgehen, ISP-Tracking reduzieren: Wenn Sie Ihre Verbindung verschlüsseln, auf länderspezifische Inhalte zugreifen oder einfach nur Ihren ISP von der Überwachung abhalten möchten, ohne extreme Anonymität zu benötigen, ist ein VPN meist die praktischere und schnellere Lösung.

- Verbergen der Tor-Nutzung vor dem ISP oder erhöhte Sicherheit: Wenn Sie die Vorteile von Tor nutzen möchten, aber nicht möchten, dass Ihr ISP Ihre Tor-Nutzung erkennt, oder wenn Sie ein zusätzliches Maß an Sicherheit wünschen, dann ist die Kombination Tor-over-VPN eine Überlegung wert. Beachten Sie die Geschwindigkeitseinbußen.

Häufige Fehler vermeiden: So nutzen Sie Tor sicher

Warum Torrenting und Tor keine gute Kombination sind

Ein häufiger Fehler, den Nutzer machen, ist der Versuch, Torrents über das Tor-Netzwerk herunterzuladen. Ich muss hier ganz klar sagen: Torrenting über Tor ist eine sehr schlechte Idee und gefährdet Ihre Anonymität massiv. Erstens ist die Bandbreite von Tor begrenzt, und große Datenmengen belasten das Netzwerk unnötig, was die Geschwindigkeit für alle Nutzer beeinträchtigt. Zweitens ist das BitTorrent-Protokoll nicht anonymitätsfreundlich. Es leakt Ihre echte IP-Adresse oft direkt, selbst wenn Sie Tor nutzen. Viele Torrent-Clients ignorieren Proxy-Einstellungen oder stellen direkte Verbindungen her, die Ihre Identität preisgeben. Zudem können bösartige Peers im Torrent-Schwarm Ihre IP-Adresse protokollieren. Das Risiko der Deanonymisierung ist hier extrem hoch.

Die Gefahr von Browser-Plugins und Skripten

Der Tor Browser ist speziell gehärtet, um Ihre Anonymität zu schützen. Das bedeutet, dass viele potenziell gefährliche Funktionen wie bestimmte Browser-Plugins (z.B. Flash, Java) oder Skripte (z.B. JavaScript auf unsicheren Seiten) standardmäßig deaktiviert oder eingeschränkt sind. Der Fehler liegt darin, diese Funktionen manuell wieder zu aktivieren oder zusätzliche Plugins zu installieren. Jedes zusätzliche Plugin oder Skript stellt eine potenzielle Sicherheitslücke dar, die von Angreifern ausgenutzt werden könnte, um Ihre tatsächliche IP-Adresse zu ermitteln oder andere identifizierende Informationen zu sammeln. Halten Sie sich an die Standardeinstellungen des Tor Browsers und widerstehen Sie dem Drang, zusätzliche Add-ons zu installieren.

Persönliche Daten preisgeben: Wie Sie trotz Tor deanonymisiert werden können

Selbst wenn Sie Tor perfekt nutzen, können Sie sich selbst deanonymisieren, indem Sie persönliche Daten preisgeben. Wenn Sie sich im Tor Browser bei einem Konto anmelden, das mit Ihrer echten Identität verknüpft ist (z.B. Ihr Gmail-Konto, Facebook, Amazon), dann wissen diese Dienste natürlich, wer Sie sind. Auch das Ausfüllen von Formularen mit Ihrem echten Namen, Ihrer Adresse oder anderen identifizierbaren Informationen hebt die Anonymität auf. Denken Sie daran: Tor schützt Ihre IP-Adresse und Ihren Standort, aber es schützt Sie nicht vor Ihren eigenen Handlungen, die Ihre Identität preisgeben. Nutzen Sie den Tor Browser für Aktivitäten, die Sie anonym halten möchten, und trennen Sie diese strikt von Ihren persönlichen Online-Identitäten.

Fazit: Ist Tor das richtige Werkzeug für Sie?

Eine Zusammenfassung der wichtigsten Vor- und Nachteile

Nachdem wir uns intensiv mit dem Tor-Netzwerk beschäftigt haben, möchte ich die wichtigsten Punkte noch einmal zusammenfassen, damit Sie eine fundierte Entscheidung treffen können, ob Tor das richtige Werkzeug für Ihre Bedürfnisse ist.

| Vorteile | Nachteile |

|---|---|

| Hohe Anonymität und Schutz der IP-Adresse | Deutlich langsamere Verbindungsgeschwindigkeit |

| Kostenlose Nutzung | Nicht für alle Online-Aktivitäten geeignet (z.B. Streaming, Torrenting) |

| Umgehung von Internetzensur | Potenzielle Risiken durch bösartige Exit Nodes (bei fehlendem HTTPS) |

| Schutz vor Tracking durch Werbenetzwerke und ISPs | Manche Websites blockieren Tor-Verbindungen |

| Sichere Kommunikation für Journalisten, Aktivisten | Erfordert diszipliniertes Nutzerverhalten, um Anonymität zu wahren |

| Zugriff auf .onion-Dienste (Darknet) | Könnte Sie in einigen Ländern ins Visier von Behörden rücken (nicht in DE) |

Lesen Sie auch: Soziale Netzwerke DE: Nutzerzahlen, Trends & Wer führt 2024?

Ein letzter Check: Ihre persönliche Checkliste für eine sichere Tor-Nutzung

Um sicherzustellen, dass Sie Tor effektiv und sicher nutzen, habe ich eine kurze Checkliste für Sie zusammengestellt. Wenn Sie diese Punkte beachten, sind Sie auf einem guten Weg, Ihre digitale Privatsphäre zu schützen:

- Verwenden Sie immer den offiziellen Tor Browser von torproject.org.

- Halten Sie den Tor Browser stets auf dem neuesten Stand.

- Nutzen Sie für alle Websites, die Sie besuchen, immer HTTPS.

- Deaktivieren Sie keine Sicherheitsfunktionen im Tor Browser und installieren Sie keine zusätzlichen Plugins.

- Vermeiden Sie Torrenting und andere P2P-Protokolle über Tor.

- Melden Sie sich nicht bei persönlichen Konten an, die Ihre Identität preisgeben könnten.

- Seien Sie sich bewusst, dass Tor keine absolute Sicherheit bietet, aber ein starkes Werkzeug für Anonymität ist.

- Informieren Sie sich über die rechtliche Situation in Ihrem Land (in Deutschland ist die Nutzung legal).